Dominique Filippone, publié le 15 Octobre 20

La faille CVE-2019-14287 exploite un bug dans la ligne de commande sudo utilisée dans la grande majorité des systèmes Linux mais aussi Unix. Elle peut permettre de procurer à de simples utilisateurs des accès root.

Comme tout système d’exploitation, Linux est loin d’être infaillible. L’une des dernières vulnérabilités découvertes touche sudo (substitute user do), sa plus célèbre ligne de commande, qui permet de conférer à n’importe quel utilisateur des droits d’accès racine.

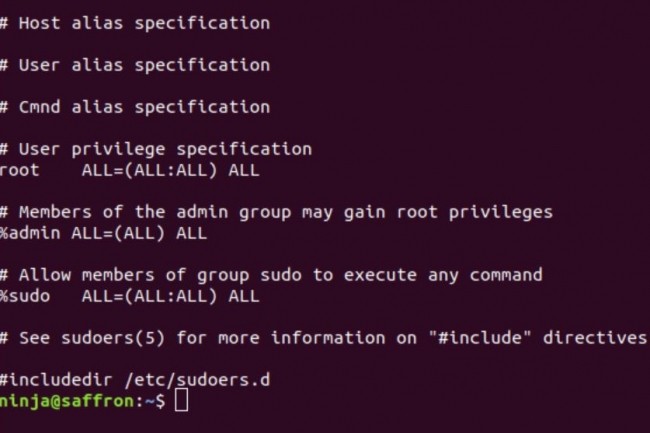

« Lorsque sudo est configuré pour permettre à un utilisateur d’exécuter des commandes en tant qu’utilisateur arbitraire via le mot clé ALL dans une spécification Runas, il est possible d’exécuter des commandes en tant que root en spécifiant l’ID utilisateur -1 ou 4294967295 », indique Todd Miller, responsable du projet Sudo depuis près de 27 ans. Et The Hacker news de préciser de son côté : « Cette vulnérabilité permet de contourner de la politique de sécurité sudo pour accorder à un utilisateur malveillant ou à un programme d’exécuter des commandes arbitraires en tant que racine sur un système Linux ciblé, même lorsque la configuration sudoers interdit explicitement l’accès à la racine ».

Toutes les versions de Sudo antérieures à la v1.8.28 sont concernées et il est plus que conseillé d’effectuer la mise à jour. Cette dernière, si elle doit être poussée par les principales distributions Linux, peut également se faire en allant directement télécharger le paquet via les commandes sudo apt-get update et sudo apt-get upgrade ou sudo apt-get upgrade ou sudo apt-get dist-upgrade.