Ça y est : le mot de passe de Ken Thompson vient d’être cracké, 39 ans après sa mise en place. Presque tous les mots de passe des pionniers d’Unix sont désormais connus. Mais un résiste encore, celui de Bill Joy.

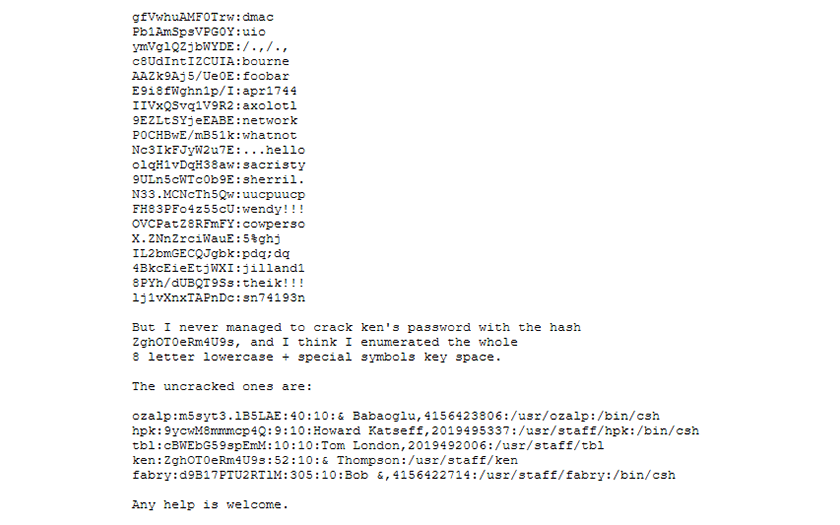

Il y a 39 ans, Ken Thompson, cocréateur d’Unix, enregistrait un mot de passe dans le système d’exploitation BSD, sorti en 1977. Un code resté secret pendant de nombreuses années, mais qui vient d’être piraté. Tout a commencé en 2014, lorsqu’un développeur, Leah Neukirchen a découvert un fichier « /etc/passwd » dans le code source de BSD version 3. Ce fichier contenant les mots de passe cryptés de plus d’une douzaine de personnalités Unix. Parmi elles, l’autre coinventeur de BSD, Dennis Ritchie, l’auteur du shell sh, Stephen Bourne ou encore Eric Schmidt, un des premiers développeurs du logiciel Unix. De quoi motiver Leah Neurkirchen à essayer de percer leur mot de passe.

Tous crackés, sauf un !

Vous vous en doutez, ces mots de passe utilisent un algorithme de protection aujourd’hui obsolète. Il limite par exemple le nombre de caractères à huit au maximum. Ainsi, en utilisant une attaque par force brute, genre John The Ripper ou Hashcat, Leah Neurkirchen a rapidement trouvé les codes de plusieurs personnes. Pour ceux qui ignoreraient ce qu’est une attaque par force brute, il s’agit d’une méthode testant simplement toutes les combinaisons une à une. Bien entendu, la durée nécessaire pour ce type de hack augmente en fonction de la longueur du mot de passe, mais ici, avec huit caractères max, la tâche s’annonçait plutôt aisée.

D’autant plus que certains développeurs n’avaient pas fait preuve d’une immense ingéniosité pour définir leur mot de passe. Prenons l’exemple des trois individus cités ci-dessus. Dennis Ritchie, dont le deuxième prénom est MacAlistair, avait choisi « dmac ». Eric Schmidt avait utilisé le nom de sa femme, « wendy !!! ». Enfin, Stephen Bourne, avait opté pour un minimaliste « bourne ».

Malheureusement, six mots de passe avaient malgré tout résisté à Leah Neurkirchen, parmi lesquels celui de Ken Thompson. À l’époque, elle avait consacré plusieurs jours à tenter de le déchiffrer. Elle explique sur son blog : « le mot de passe de Ken m’a échappé. Même une recherche exhaustive sur toutes les lettres minuscules et les chiffres a pris plusieurs jours (en 2014) et n’a donné aucun résultat ». Frustrée par cet échec, Leah Neukirchen a repris ses recherches sur les mots de passe récalcitrants il y a quelques semaines. Cette fois, elle a demandé un peu d’aide auprès de l’Unix Heritage Society.

Un certain Nigel Williams est parvenu à percer le mot de passe de Thompson. Cela a nécessité plus de 4 jours de travail pour Hashcat à l’aide d’une carte AMD Radeon Vega 64 à environ 930 MH/s. Le mot de passe de Thompson était donc le suivant : « p/q2-q4!a ». Il devrait parler aux férus du jeu d’échecs, puisqu’il s’agit d’une notation d’un coup. Le lendemain de l’annonce de Nigel Williams, un dénommé Arthur Krewat partageait ses résultats pour quatre des cinq autres mots de passe jusqu’alors inviolés.

Désormais, il ne reste donc plus qu’un seul mot de passe non craqué, celui de Bill Joy, l’un des cofondateurs de Sun Microsystems en 1982. Sa version cryptée est : .2xvLVqGHJM8M. Alors si vous souhaitez que votre nom apparaisse dans notre prochaine actu, vous savez ce qu’il vous reste à faire…

Source : The Hacker News